Ha arribat un estiu atípic i amb més opcions per disposar de temps lliure i cercar distracció. Proposam un parell de passatemps relacionats amb els orígens i l’evolució de la ciberseguretat. Però abans us explicam com va començar tot.

L’any 1988 tan sols hi havia uns 70.000 amfitrions (hosts) interconnectats. Fins a aquest moment la seguretat no havia estat un aspecte que calia tenir en compte. El 2 de novembre de 1988 l’estudiant predoctoral Robert Tappan Morris, graduat a Harvard, de 23 anys, va crear el virus cuc Morris.

El cuc Morris utilitzava un defecte del sistema operatiu UNIX per reproduir-se fins a blocar l’ordinador. Es reproduïa utilitzant la capacitat dels amfitrions —equips als quals arribava i en els quals s’allotjava— seguint els mateixos patrons que els virus biològics. Les còpies del virus arribaven per mitjà del correu electrònic. Una vegada instal·lat, feia còpies repetides de si mateix mentre intentava propagar-se. Amb això aconseguia que moltes vegades els ordinadors quedassin sense recursos.

Tot d’una, el 10 % dels ordinadors connectats van deixar de funcionar correctament (inclosos els del centre de recerca de la NASA). Es van generar uns costos enormes a totes les corporacions amb ordinadors connectats. Erradicar-lo va costar gairebé un milió de dòlars, sumat a les pèrdues per haver-se aturat gairebé tota la xarxa. Les pèrdues totals es van estimar en noranta-sis milions de dòlars.

Amb aquest atac, Morris pretenia fer palès que l’alta capacitat de computació a la qual s’estava arribant hauria d’anar emplenant els forats de seguretat que les cada vegada més grans possibilitats d’ordinadors i llenguatges de programació suposaven en el seu desenvolupament. En les anàlisis posteriors, Morris va indicar que els serveis vulnerables haurien de desar els diaris (logs) de totes les incidències (esdeveniments o accions) que afecten un procés particular (aplicació, activitat d’una xarxa informàtica, etc.). D’aquesta manera es constitueix una evidència del comportament del sistema per identificar aquestes vulnerabilitats i de les accions per minimitzar-les.

Morris va ser condemnat a tres anys de llibertat condicional, una multa de 10.000 dòlars i 400 hores de servei a la comunitat. No obstant això, gràcies a aquesta acció el Departament de Defensa nord-americà va començar a tenir en compte la seguretat informàtica i, juntament amb la Universitat Carnegie Mellon (Pittsburgh, Pennsilvània), va llançar la creació del denominat CERT, sigla per la denominació en anglès de computer emergency response team; és a dir, equip de resposta a incidents de seguretat informàtica, un equip capaç de fer front a aquest nou tipus d’amenaces. Amb això va néixer el concepte d’informàtica forense.

El cuc Morris aprofitava vulnerabilitats dels servidors UNIX que estaven connectats a Internet (llavors, ARPANET). Els seus efectes van provocar l’aparició de tot tipus de mecanismes de defensa, com els avui imprescindibles tallafocs (firewalls), un concepte que en aquells dies no existia. Igualment es van iniciar els sistemes de seguretat i els equips de treball, que se solien diferenciar entre els que intentaven trobar vulnerabilitats en els sistemes (els equips vermells o red teams) i els equips que treballaven per blindar aquests sistemes (els equips blaus o blue teams).

En aquestes dues primeres dècades de segle, tant amenaces com a mètodes, tecnologies i equips de resposta evolucionen dia a dia. Als sistemes d’informació s’incorporen els SIEM, sistema de gestió d’esdeveniments i informació de seguretat, de l’anglès security information and event management —sistemes com el SOC, que presentàrem en el númrro anterior—, que centralitzen la gestió dels incidents de seguretat i dels diaris i esdeveniments que permeten blindar els nostres sistemes davant aquests atacs o amenaces.

Actualment, entre les amenaces principals a la xarxa es troben les següents:

La força bruta: Un atac de força bruta és un procediment per esbrinar una contrasenya que consisteix a provar totes les combinacions possibles fins a trobar la combinació correcta.

Els atacs per força bruta, atès que utilitzen el mètode de prova i error, tarden molt de temps a trobar la combinació correcta (es calcula que en alguns casos podrien tardar milers de anys). Per aquesta raó la força bruta sol combinar-se amb un atac de diccionari. El ciberdelinqüent fa servir aplicacions i programes que proven contrasenyes a l’atzar. Si això no li serveix, sol investigar les xarxes socials de l’usuari o de l’empresa a la recerca de pistes.

Registre de teclat: Un registre de teclat (keylogger) és un programari o maquinari que pot interceptar i desar les pulsacions en un teclat d’un equip infectat. Aquest programa maliciós se situa entre el teclat i el sistema operatiu per interceptar la informació sense que l’usuari se n’adoni. Així captura les pulsacions en el teclat (incloses les contrasenyes) i les envia a l’atacant. És molt perillós, perquè fa un registre complet de tot allò que s’escriu.

Suplantació d’identitat: Pesca (phishing) és la denominació que rep l’estafa comesa per mitjans telemàtics amb la qual l’estafador intenta aconseguir informació confidencial d’usuaris legítims (contrasenyes, dades bancàries, etc.) de manera fraudulenta.

Aquest atac ha esdevingut un dels més freqüents: es demana que s’introdueixin les credencials d’accés per mitjà d’una pàgina web fraudulenta a la qual els usuaris hi accedeixen per mitjà d’un enllaç enviat per correu electrònic, xarxes socials o missatgeria instantània. Aquest ciberatac suplanta la identitat de l’organització o empresa a la qual ataca.

Espionatge de reüll: La tècnica de l’espionatge de reüll (shoulder surfing) consisteix a espiar un usuari quan introdueix les seves credencials d’accés, una telefonada suplantant la identitat d’algú que necessita la contrasenya o fins i tot en la recerca de treball per mitjà d’Internet. El concepte remet al fet de mirar per damunt de l’espatla de la víctima per obtenir una contrasenya o una altra dada confidencial.

Emotet: Emotet és un tipus de programa maliciós (malware) dissenyat originalment com un troià bancari dirigit a robar dades financeres, però ha evolucionat fins a esdevenir una amenaça important per als usuaris arreu del món.

El troià bancari Emotet va ser identificat per primera vegada per investigadors de seguretat l’any 2014. Va ser dissenyat originalment com un programa maliciós que intentava ficar-se en un ordinador i robar-ne informació confidencial i privada. En versions posteriors del programari s’hi van afegir els serveis d’enviament de contingut no desitjat i programes maliciosos, inclosos altres troians bancaris.

És molt adaptable i consta de diversos mòduls que li permeten actuar de diverses maneres segons l’entorn on és: es pot presentar com a contingut no desitjat, cuc o visualitzador de contrasenya.

MegaCortex: És un segrestador (ransomware), un tipus de programari que xifra dades i fitxers emmagatzemats en l’equip de la víctima i els manté inaccessibles llevat que se’n pagui un rescat. Va ser descobert per Michael Gillespie el maig de l’any passat. També canvia el nom de tots els fitxers encriptats afegint-hi l’extensió «.aes128ctr»; per exemple, canvia el nom de «1.jpg» per «1.jpg.aes128ctr». Així mateix, crea un avís de rescat, el fitxer «!!!_READ_EM _!!!.txt»i el fica dins carpetes que contenen fitxers xifrats. Les amenaces digitals del grup de segrestadors són les que més maldecaps estan donant a la ciberseguretat, perquè combinen funcionalitats manuals i automàtiques, i per això són un ciberatac molt impredictible.

VPNFilter: L’Internet de les coses (Internet of things, IoT) és una de les revolucions tecnològiques més grans de la història, però tampoc està exempt dels ciberatacs. El més freqüent és VPNFilter, un programa maliciós que ataca els encaminadors (routers) amb vulnerabilitat. VPNFilter està dissenyat per infectar diferents encaminadors. S’estima que pot haver afectat a més d’un milió d’encaminadors arreu del món. Aquest programa maliciós pot robar dades personals i, a més, implementa un interruptor d’emergència (kill switch), un sistema dissenyat per deixar no operatiu o fins i tot destruir remotament l’encaminador. També pot resistir un procés de reinici del dispositiu.

Altres definicions

Amfitrió | El terme amfitrió s’empra en informàtica per referir-se a les computadores o altres dispositius (tauletes, mòbils, portàtils) connectats a una xarxa que proveeixen i utilitzen serveis d’aquesta. |

Virus | Un virus o virus informàtic és un programari que té per objectiu alterar el funcionament normal de qualsevol tipus de dispositiu informàtic sense el permís o el coneixement de l’usuari, principalment amb finalitats malicioses sobre el dispositiu. |

Tallafoc | Un tallafoc (firewall) és la part d’un sistema informàtic o una xarxa informàtica que està dissenyada per blocar l’accés no autoritzat i permetre al mateix temps comunicacions autoritzades. |

Forense | És una anàlisi o una branca de la informàtica que s’encarrega de l’estudi de les comunicacions i les xarxes, amb la finalitat d’aconseguir una captura de trànsit, registres i anàlisis d’esdeveniments de xarxa per descobrir l’origen d’un incident o atac per ser utilitzat després com a evidència digital. |

Equip blau | Equip blau (seguretat defensiva) és l’equip de seguretat que defensa les organitzacions d’atacs d’una manera proactiva. |

Equip vermell | Equip vermell és un concepte que procedeix de l’entorn militar i es refereix a l’equip contrari a l’equip blau. Aquests equips s’utilitzen en l’entorn de les activitats de simulacions de guerra, en les quals l’equip vermell té el rol d’atacant i el blau, el de defensor. |

Diari | En informàtica s’empra el terme diari (log) per referir-se a l’enregistrament seqüencial en un fitxer o en una base de dades de totes les incidències (esdeveniments o accions) que afecten un procés particular (aplicació, activitat d’una xarxa informàtica, etc.). |

SIEM | SIEM significa ‘sistema de gestió d’incidències i informació de seguretat’. Les solucions SIEM es basen a detectar activitats sospitoses que amenacen els sistemes d’una empresa i a resoldre-les de manera immediata. Amb SIEM es pot garantir la seguretat de la xarxa de l’empresa i també el compliment de la normativa de seguretat. |

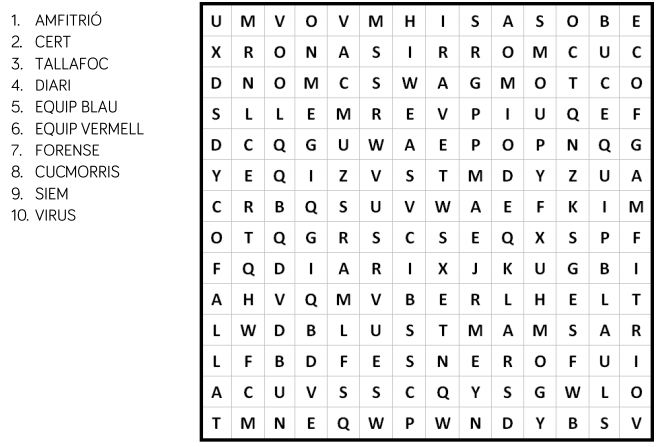

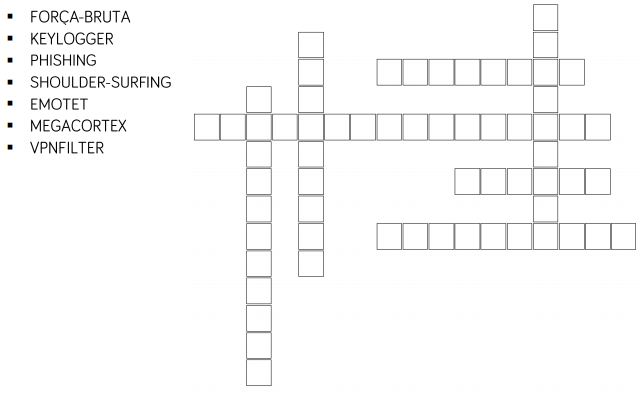

I ara proposam una mica d’oci per als més agosarats.

CIBERSOPA

Trobau aquests termes que han anat evolucionant des de l’inici de la ciberseguretat:

AMENACES CREUADES

Trobau els possibles tipus d’amenaça que es troben actualment, descrits en l’article anterior:

Referències

- https://www.ccn-cert.cni.es/comunicacion-eventos/articulos-y-reportajes/658-red-cert-garantia-de-seguridad-en-todo-el-mundo/file.html

- https://www.incibe.es/sites/default/files/contenidos/guias/doc/guia_glosario_ciberseguridad_metad.pdf

- https://www.kaspersky.es/blog/que-es-un-keylogger/635

- https://ciberseguridad.com/amenzas/shoulder-surfing/

- https://es.malwarebytes.com/emotet/

- https://news.sophos.com/en-us/2019/05/03/megacortex-ransomware-wants-to-be-the-one/

- https://news.sophos.com/en-us/2019/05/10/megacortex-deconstructed-mysteries-mount-as-analysis-continues/

- https://www.arkalabs.cl/megacortex-un-nuevo-ransomware-dirigido

- https://blog.talosintelligence.com/2018/05/VPNFilter.html

- https://www.voiper.es/noticias/2020/05/07/los-ciberataques-mas-comunes-2