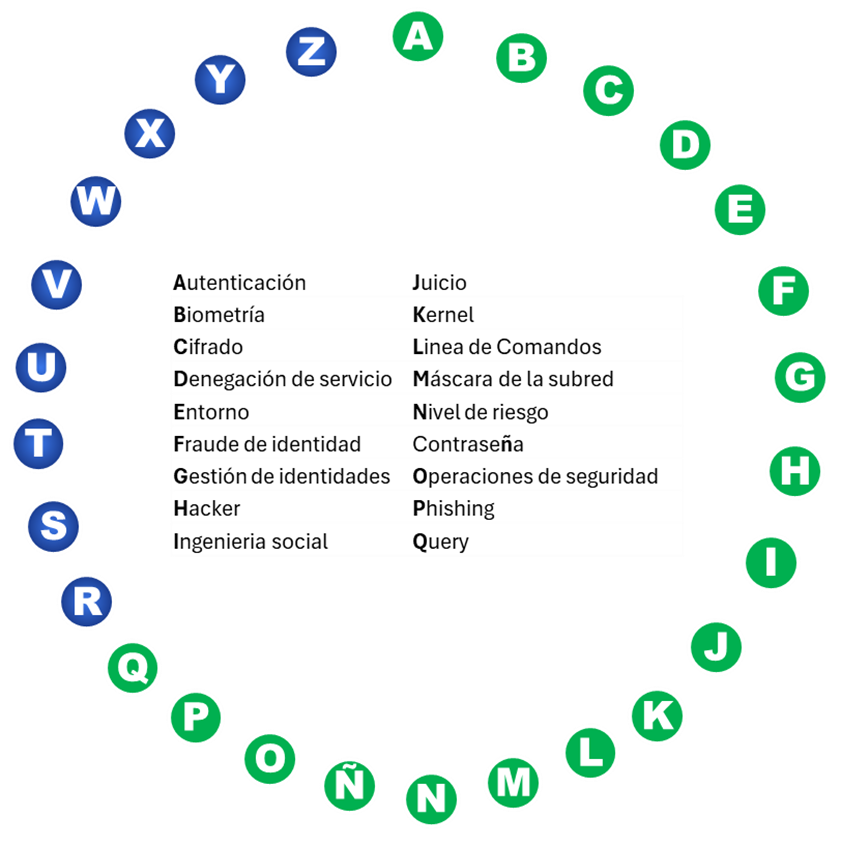

En este Boletín mensual de seguridad de la información se abordarán los temas esenciales de seguridad informática y protección de datos por medio de un enfoque dinámico que hemos llamado el rosco de la cibereguridad.

Al igual que en los concursos donde se responde por letras, cada mes exploraremos palabras clave en orden alfabético, proporcionando una definición breve pero concisa de términos esenciales para comprender la importancia de las medidas de seguridad y protección de la información. Algunas de las palabras que se incluirán serán de uso más técnico, mientras que otras serán más comunes; en cualquier caso, todas son esenciales para entender cómo proteger mejor nuestra información.

Este formato permitirá cubrir una variedad de conceptos de manera clara y entretenida, para ayudar tanto a profesionales como a usuarios comunes a estar mejor informados y protegidos.

Rosco de la ciberseguridad (de la letra A a la Q)

| A | Proceso que confirma la identidad de un usuario o dispositivo antes de otorgar acceso a sistemas o recursos, fundamental para evitar accesos no autorizados |

| B | Dispositivo que utiliza parámetros biológicos característicos de las personas, como la huella dactilar, el iris del ojo o la voz para la autenticación. |

| C | Técnica que transforma datos en un formato ilegible para proteger su confidencialidad durante la transmisión o almacenamiento, clave en la protección de datos sensibles. |

| D | En términos de seguridad informática, se trata de un conjunto de técnicas que tienen por objetivo dejar un servidor inoperativo. Por medio de este tipo de ataques se busca sobrecargar un servidor y de esta forma impedir que sus usuarios legítimos puedan utilizar los servicios que presta. |

| E | Contexto de un desarrollo, operación y mantenimiento de un sistema de información. Puede incluir procedimientos, condiciones y objetos. |

| F | Acto delictivo basado en la usurpación de la identidad de otra persona. La mayoría de los fraudes de identidad se realizan con ayuda de ordenadores. |

| G | Procedimientos y tecnologías utilizados para asegurar que las identidades digitales sean creadas, mantenidas y gestionadas de manera segura en una organización. |

| H | Persona que por medios técnicos o de ingeniería social consigue acceder o introducirse en un sistema informático con intenciones diversas; ya sea por simple entretenimiento o con la intención de descifrar el funcionamiento interno de los equipos y servidores de internet asaltando así los sistemas de seguridad sin ocasionar daños en ellos. |

| I | Técnica de ataque que manipula psicológicamente a las personas para que divulguen información confidencial o lleven a cabo acciones que comprometan la seguridad. |

| J | Proceso legal en el que se evalúan pruebas y testimonios relacionados con delitos cibernéticos, como el pirateo o el robo de datos, para determinar la culpabilidad o inocencia de los acusados. |

| K | Parte de un sistema operativo fundamental del software que actúa como intermediario entre el hardware y los programas de aplicaciones. Es el encargado de gestionar los recursos del sistema, como la memoria, el procesador y los dispositivos de entrada y salida, y garantizar que se utilicen de manera eficiente y segura. |

| L | Interfaz de texto usada de manera general por informáticos para interaccionar de manera directa con el sistema operativo o cualquier otro software a partir de comandos. Los profesionales la usan para hacer análisis y configuraciones avanzadas. |

| M | Es un conjunto de bits que se utiliza en redes informáticas para dividir una dirección IP en subredes y especificar qué parte de la dirección corresponde a la red y qué parte a los hosts. |

| N | Magnitud de un riesgo o combinación de riesgos, expresados en términos de la combinación de las consecuencias y de su probabilidad. |

| Ñ | Contiene la Ñ. Conjunto de caracteres que se utiliza para autenticar la identidad de un usuario y permitir el acceso a sistemas, aplicaciones o datos protegidos. |

| O | Conjunto de actividades y procedimientos llevados a cabo para proteger los sistemas de información y redes contra amenazas y ataques, incluyendo la monitorización, detección y respuesta a incidentes |

| P | Método de ataque que busca obtener información personal o confidencial de los usuarios por medio del engaño o la picaresca, recurriendo a la suplantación de la identidad digital de una entidad de confianza en el ciberespacio. |

| Q | En inglés, nombre que recibe la solicitud de información o datos específicos de una base de datos o sistema. En el ámbito de la ciberseguridad puede utilizarse para monitorear y analizar actividades sospechosas o anómalas. En castellano es consulta. |

Respuestas al rosco: