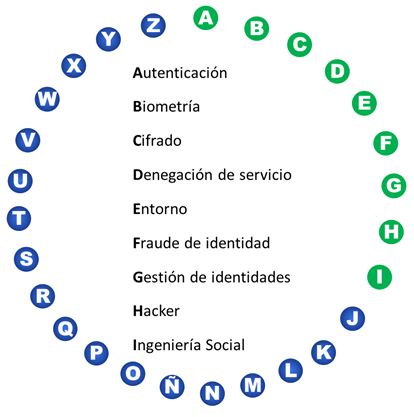

En los próximos números del Boletín Informativo se abordarán los temas esenciales de seguridad informática y protección de datos por medio de un enfoque dinámico, que hemos llamado el rosco de la ciberseguridad.

Al igual que en los concursos donde se responde por letras, cada mes exploraremos palabras clave en orden alfabético, proporcionando una definición breve pero concisa de términos esenciales para comprender la importancia de las medidas de seguridad y protección de la información. Algunas de las palabras que se incluirán serán de uso más técnico, mientras que otras serán más comunes; en cualquier caso, todas son esenciales para entender cómo proteger mejor nuestra información.

Este formato permitirá cubrir una variedad de conceptos de manera clara y entretenida, para ayudar tanto a profesionales como a usuarios comunes a estar mejor informados y protegidos.

Rosco de la ciberseguridad (de la letra A a la I)

- Proceso que confirma la identidad de un usuario o dispositivo antes de otorgar acceso a sistemas o recursos, fundamental para evitar accesos no autorizados

- Dispositivo que utiliza parámetros biológicos característicos de las personas, como la huella dactilar, el iris del ojo o la voz para la autenticación.

- Técnica que transforma datos en un formato ilegible para proteger su confidencialidad durante la transmisión o almacenamiento, clave en la protección de datos sensibles.

- En términos de seguridad informática, se trata de un conjunto de técnicas que tienen por objetivo dejar un servidor inoperativo. Por medio de este tipo de ataques se busca sobrecargar un servidor y de esta forma impedir que sus usuarios legítimos puedan utilizar los servicios que presta.

- Contexto de un desarrollo, operación y mantenimiento de un sistema de información. Puede incluir procedimientos, condiciones y objetos.

- Acto delictivo basado en la usurpación de la identidad de otra persona. La mayoría de los fraudes de identidad se realizan con ayuda de ordenadores.

- Procedimientos y tecnologías utilizados para asegurar que las identidades digitales sean creadas, mantenidas y gestionadas de manera segura en una organización.

- Persona que por medios técnicos o de ingeniería social consigue acceder o introducirse en un sistema informático con intenciones diversas; ya sea por simple entretenimiento o con la intención de descifrar el funcionamiento interno de los equipos y servidores de internet asaltando así los sistemas de seguridad sin ocasionar daños en ellos.

- Técnica de ataque que manipula psicológicamente a las personas para que divulguen información confidencial o lleven a cabo acciones que comprometan la seguridad.

Respuestas:

Enlaces de interés

- Glosario del CCN-CERT: https://www.ccn-cert.cni.es/publico/seriesCCN-STIC/series/400-Guias_Generales/401-glosario_abreviaturas/index.html?n=836.html

- Consejos de la Agencia Española de Protección de Datos con medidas preventivas y herramientas para proteger la información: https://www.aepd.es/areas-de-actuacion/recomendaciones/medidas