La seguridad de la información consiste en un conjunto de medidas preventivas y reactivas con el objetivo de proteger los sistemas y la información contra el acceso, la utilización, la divulgación o la destrucción no autorizados. Las posibles consecuencias son la pérdida de credibilidad ante los clientes de una organización, la pérdida de posibles negocios, demandas e incluso la quiebra de la organización.

Con este objetivo, la Oficina de Seguridad ofrece el boletín de este mes para repasar algunos de los conceptos fundamentales en materia de ciberseguridad.

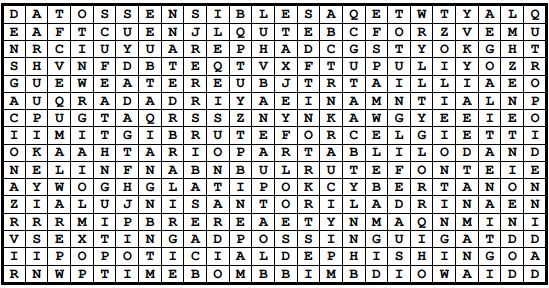

Identificación de los riesgos tecnológicos de las TIC

Identifique los posibles riesgos tecnológicos de las tecnologías de la información y la comunicación (TIC) encontrando estos términos en la sopa de letras. En el «Glosario» encontrará la definición de cada una y la forma correspondiente en español, en su caso.

- CYBERSTALKING

- SEXTING

- PHISHING

- SPAM

- MALWARE

- TROYANO

- BRUTE FORCE

- BOTNET

- DATOS SENSIBLES

- TIME BOMB

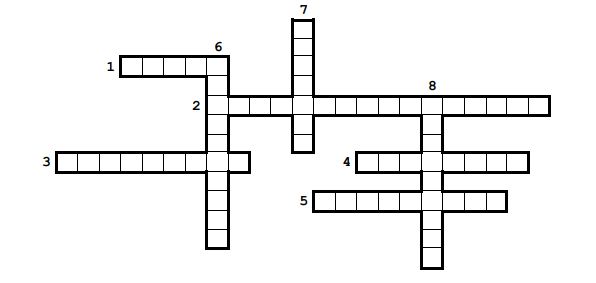

Maneras de prevenir un riesgo tecnológico

Encuentre en este crucigrama las posibles maneras de prevenir y solucionar un riesgo tecnológico.

- El _______________ factor de autenticación es un sistema que completa la autenticación, además de requerir un nombre de usuario y la contraseña correspondiente.

- Recuerde mantener la _____________________ de la información a la que acceda en el trabajo, especialmente si trata datos de pacientes.

- No hay que abrir un correo electrónico de un _______________ desconocido y que parezca sospechoso.

- El personal solo puede acceder a la información para desempeñar sus funciones, lo cual está definido en la _______________ de acceso de la organización.

- La Guía de Buenas ________________ del Servicio de Salud tiene como objetivo establecer las directrices y las recomendaciones en el uso de los sistemas de información con la finalidad de optimizar el uso de los recursos disponibles y mantener la seguridad, la confidencialidad, la disponibilidad y la integridad de los datos de carácter personal.

- Una buena práctica para proteger a la empresa, a los clientes y la propia reputación es no dejar papeles confidenciales sobre la mesa. Esta política se denomina «mantener el _______________ limpio.

- No es muy recomendable conectarse a una red wifi _______________, ya que podría no ser muy segura, por ejemplo, al acceder a la banca electrónica, al hacer una compra por Internet, al enviar un correo electrónico con datos sensibles, etc.

- Programa informático que tiene el objetivo de detectar y limpiar los sistemas infectados.

Glosario

- Cybermobbing (ciberacoso): es el uso de las redes sociales para acosar a una persona o a un grupo por medio de ataques personales o la divulgación de información por parte de compañeros de trabajo.

- Sexting (sexteo): intercambio, por medio de dispositivos, de mensajes de texto con contenido erótico, fotografías, vídeos u otros materiales de índole sexual, lo cual provoca el riesgo de que otras personas puedan robar esa información, privada y sensible. Las consecuencias pueden ser la difusión de esa información, el acoso, la pérdida de la intimidad, etc.

- Phishing (suplantación de identidad): los ciberdelincuentes utilizan mensajes de correo electrónico con información falsa con el objetivo de engañar o de robar datos personales o de tarjetas de crédito, contraseñas, etc.

- Spam (correo basura o correo no deseado): mensaje de correo electrónico no solicitado que se entrega por medio de un sistema electrónico de mensajería. Suele tratarse de publicidad de todo tipo de productos o servicios.

- Malware (programa malicioso): código malicioso (un virus o un troyano) que tiene el objetivo de infectar un dispositivo, dañarlo y hacerle realizar acciones para las que no está diseñado.

- Troyano: consiste en un programa malicioso que se presenta como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, ofrece al atacante acceso remoto al equipo infectado.

- Brute force (ataque de fuerza bruta): método para averiguar las contraseñas que consiste en probar todas las combinaciones posibles hasta hallar la correcta.

- Botnet (red zombi): grupo de ordenadores infectados y controlados por un atacante de forma remota.

- Datos sensibles: en el ámbito de la protección de datos personales, son los datos que revelan origen racial o étnico, opiniones políticas, creencias religiosas o filosóficas, afiliación sindical, datos genéticos, datos biométricos o datos referentes a la salud o a la vida sexual.

- Time bomb: tipo de programa malicioso que infecta un equipo y se activa en una fecha y a una hora determinadas.