Introducción

Hoy en día, se puede afirmar que las

tecnologías de la información y las comunicaciones

(TIC) han revolucionado

nuestra forma de comunicarnos, no solo

en las relaciones interpersonales sino

también en el modo de relacionarnos

con la sociedad en general y con las administraciones

públicas en particular.

Hoy en día, se puede afirmar que las

tecnologías de la información y las comunicaciones

(TIC) han revolucionado

nuestra forma de comunicarnos, no solo

en las relaciones interpersonales sino

también en el modo de relacionarnos

con la sociedad en general y con las administraciones

públicas en particular.

Este hecho, junto con el impulso del empleo y la aplicación de las técnicas y de los medios electrónicos, informáticos y telemáticos por parte de la administración en el desarrollo de sus actividades y en el ejercicio de sus competencias —tal como se vio en el último BOLETÍN INFORMATIVO— ha propiciado la expansión del uso de estas tecnologías por parte de la ciudadanía.

Paralelamente a esta evolución de las TIC han surgido nuevos riesgos para los sistemas de información. Por tanto, el desarrollo y la generalización del uso de las TIC implican también la necesidad de solucionar los problemas de seguridad, es decir, los ataques y las posibles vulnerabilidades que puedan comprometer la seguridad de nuestros sistemas de información.

La seguridad en las TIC es cada vez más importante y por ello este número del BOLETÍN INFORMATIVO pretende hacernos tomar conciencia sobre el uso seguro de las TIC e informar sobre las últimas noticias relacionadas con incidentes de seguridad, vulnerabilidades y otros temas de actualidad relacionados.

Incidentes de seguridad

¿Qué son?

Se considera incidente de seguridad cualquier anomalía que afecte o pueda afectar a la seguridad de los datos de un sistema y cualquier situación o eventualidad en la que la seguridad pueda resultar amenazada y, en consecuencia, pueda dar lugar a una pérdida de confidencialidad, integridad y/o disponibilidad de la información.

Por ejemplo, se considera como incidente de seguridad cualquier situación que permita el acceso no autorizado a información o que, por el contrario, deniegue el acceso a servicios o aplicaciones a los usuarios autorizados .

¿Cómo se pueden categorizar?

Con carácter general y sin pretender hacer una clasificación exhaustiva, se pueden establecer las siguientes categorías de incidentes:

• Acceso no autorizado. Esta categoría comprende todo tipo de ingreso y operación no autorizados a los sistemas, ya sean intentos fallidos o no:

– Accesos no autorizados.

– Robo de información.

– Borrado de información.

– Alteración de la información.

– Intentos recurrentes o no de acceso no autorizado.

– Abuso y/o mal uso de los servicios informáticos que requieren autenticación.

• Suplantación y robo de identidad. Esta categoría contiene, entre otras,

las modalidades siguientes:

– Phishing: acceso a información confidencial (contraseñas, datos bancarios, etc.) de forma fraudulenta, obtenida del propio usuario o a través de medios telemáticos.

– Spoofing: llevada a cabo por un intruso generalmente con usos de software malicioso o de investigación.

– Pharming: la suplantación de la identidad legítima se produce en una entidad obteniendo ilícitamente los datos de sus clientes.

• Código malicioso. Esta categoría comprende la introducción de códigos maliciosos en la infraestructura tecnológica del Servicio de Salud. Son parte de esta categoría los virus informáticos, los troyanos y los gusanos informáticos.

• Denegación del servicio. Incluye los eventos que ocasionan la pérdida de un servicio en particular. Los síntomas para detectar un incidente de esta categoría son los siguientes:

– Tiempos de respuesta muy bajos sin razones aparentes.

– Servicios y/o información inaccesibles sin razones aparentes.

• Mal uso de los recursos tecnológicos. Agrupa los eventos que atentan contra los recursos tecnológicos por el mal uso. Comprende las subcategorías siguientes:

– Mal uso y/o abuso de servicios.

– Violación de las normas de acceso a Internet.

– Mal uso y/o abuso del correo electrónico.

¿Cómo se producen?

Cabe decir que los incidentes de seguridad no siempre se producen de manera intencionada, sino que en algún caso son la consecuencia de contingencias, eventualidades y negligencias o, incluso, del desconocimiento de usuarios o administradores.

¿Cómo se pueden evitar?

Partiendo de la premisa de que la seguridad total no existe, el objetivo es tratar de reducir al mínimo el riesgo de que se produzcan estos incidentes.

Por esta razón, ante estos riesgos hay que aplicar no solo soluciones reactivas a los incidentes de seguridad de la información, sino también acciones de prevención ante posibles amenazas y también acciones de información, concienciación y formación en materia de seguridad para asegurar la protección.

¿Cómo hay que actuar?

Todo usuario debe informar de los incidentes que, a su juicio, puedan tener impacto en la seguridad de los activos del Servicio de Salud, mediante el servicio de soporte correspondiente. Deben indicarse todos los detalles observados que hayan llevado a la sospecha y asimismo debe prestarse la colaboración necesaria para resolver la incidencia.

Para gestionar y resolver las incidencias de seguridad más graves que afecten a los sistemas de información del Servicio de Salud se cuenta con el soporte y el asesoramiento de la Oficina de Seguridad (Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.).

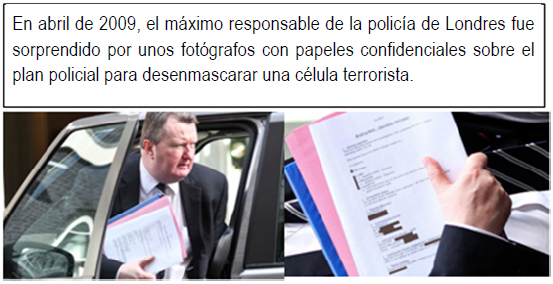

Algunos incidentes reales

• Portátil con 8,6 millones de datos médicos, perdido en el Reino Unido

http://www.thesun.co.uk/sol/homepage/news/3637704/Missing-Laptop-with-86million-medicalrecords. html

El pasado 15 de junio, el periódico The Sun publicó en su edición digital el titular siguiente: “Se busca: portátil con 8,6 millones de datos médicos confidenciales. Un portátil que contiene datos médicos de ocho millones de pacientes se ha perdido”.

El ordenador, que carecía de contraseñas de acceso y contenía datos sensibles de 8,63 millones de pacientes, además de registros de 18 millones de visitas médicas, operaciones y procedimientos, desapareció de un edificio del Servicio Nacional de Salud.

• INTECO informa del robo de datos de su plataforma de formación en línea

http://www.inteco.es/Prensa/Actualidad_INTECO/robo_datos

El pasado 6 de junio, el Instituto Nacional de Tecnologías de la Comunicación (INTECO) informó en su página web sobre un incidente en su plataforma de formación en línea. En un comunicado posterior (8 de junio) informó de que el “análisis forense del incidente” mostraba que el atacante obtuvo la información siguiente de los usuarios: nombre y apellidos, número de teléfono, dirección, sexo y fecha de nacimiento.

• La Policía Nacional detiene a tres integrantes de la organización Anonymous en España

http://www.policia.es/prensa/20110610_2.html

El pasado 6 de junio, los medios de comunicación se hicieron eco de la detención de tres españoles acusados de asociación ilícita y de vulnerar el artículo 264.2 del Código penal. La policía los definió como “la cúpula de Anonymous en España”, lo que provocó, junto con la propia detención, que muchos simpatizantes lanzaran mensajes a los medios y advertencias de venganza.

Informe de cumplimiento de la LOPD en los hospitales

Enlace de descarga: http://www.agpd.es/portalwebAGPD/revista_prensa/revista_prensa/2010/ notas_prensa/common/octubre/INFORME_HOSPITALES.pdf

La Agencia Española de Protección de Datos (AEPD) tomó la iniciativa de elaborar un informe de cumplimiento de la Ley orgánica de protección de datos (LOPD) en los hospitales como consecuencia de haber constatado el incremento de casos en estos centros de incumplimiento de esta Ley, vinculados principalmente a la vulneración de los deberes de la seguridad y el secreto que esa norma establece.

Entre esos incumplimientos se pueden citar la difusión de datos clínicos por medio de redes de intercambio de archivos P2P, el abandono de datos de salud en la vía pública, el almacenamiento de información clínica en áreas no restringidas de los centros sanitarios —y, por tanto, al alcance de cualquier persona—, la utilización de datos sanitarios para fines no autorizados y la comunicación indebida de esos datos a terceras personas.

La evaluación se llevó a cabo enviando un cuestionario a más de seiscientos centros registrados en el Catálogo Nacional de Hospitales, entre los cuales los hospitales adscritos al Servicio de Salud.

Código de buenas prácticas: edición del nuevo curso

Ya está disponible la edición del nuevo curso interactivo del Código de buenas prácticas en el uso de los sistemas

de información y el tratamiento de los datos de carácter personal del Servicio de Salud.

Ya está disponible la edición del nuevo curso interactivo del Código de buenas prácticas en el uso de los sistemas

de información y el tratamiento de los datos de carácter personal del Servicio de Salud.

Tiene como objetivo garantizar y proteger la privacidad de la información —especialmente los datos de carácter personal— contra los accesos, el uso y la divulgación no autorizados, la pérdida, la alteración, la destrucción y el robo.

Es accesible en la dirección URL https://formacio.ssib.es/login/index.php para todo el personal del Servicio de Salud que use sus sistemas de información y que trate datos de carácter personal.

¿Qué circunstancias deben comunicarse?

![]() Cualquier incidente que pueda tener impacto —a juicio del usuario— en la seguridad de los activos, así como

todos los detalles observados que le hayan llevado a la sospecha; por ejemplo, si observa que en el ordenador

se llevan a cabo acciones extrañas (aumento del tamaño de los ficheros, aparición de avisos de Windows

no habituales, recepción de correos de personas desconocidas o en idiomas no usados habitualmente, pérdidas

de datos o de programas, etc.).

Cualquier incidente que pueda tener impacto —a juicio del usuario— en la seguridad de los activos, así como

todos los detalles observados que le hayan llevado a la sospecha; por ejemplo, si observa que en el ordenador

se llevan a cabo acciones extrañas (aumento del tamaño de los ficheros, aparición de avisos de Windows

no habituales, recepción de correos de personas desconocidas o en idiomas no usados habitualmente, pérdidas

de datos o de programas, etc.).

¿A quién hay que notificárselas?

![]() Al servicio de soporte correspondiente, al cual hay que prestar la colaboración necesaria para resolver la incidencia.

Al servicio de soporte correspondiente, al cual hay que prestar la colaboración necesaria para resolver la incidencia.

La omisión o el retraso en la notificación de un incidente de seguridad puede llegar a constituir una falta y,

por tanto, dar lugar a la responsabilidad disciplinaria que, en su caso, corresponda.

La omisión o el retraso en la notificación de un incidente de seguridad puede llegar a constituir una falta y,

por tanto, dar lugar a la responsabilidad disciplinaria que, en su caso, corresponda.

¿Qué hay que hacer si se detecta una deficiencia en una aplicación?

![]() Debido a la naturaleza dinámica y cambiante de los requisitos que han de satisfacer, las aplicaciones informáticas

deben mantenerse siempre actualizadas, y para ello resulta imprescindible la colaboración de todos

los usuarios. Por eso le animamos a comunicar cualquier deficiencia que detecte o mejora que considere

adecuada.

Debido a la naturaleza dinámica y cambiante de los requisitos que han de satisfacer, las aplicaciones informáticas

deben mantenerse siempre actualizadas, y para ello resulta imprescindible la colaboración de todos

los usuarios. Por eso le animamos a comunicar cualquier deficiencia que detecte o mejora que considere

adecuada.